MFA và PAM đã đủ an toàn? Cùng nhìn nhận và đánh giá

Khi đăng kí bất kì sản phẩm bảo mật nào, các bạn đều nghĩ nó sẽ làm tốt nhiệm vụ của mình. Tuy nhiên, điều đó không đúng. Báo cáo gần đây của Osterman Research và Silverfort đã chỉ ra rằng các giải pháp MFA( Multi-Factor Authentication - Xác thực đa yếu tố) và PAM( Privileged Access Management - Quản lí quyền truy cập đặc quyền) hầu như chưa bao giờ được triển khai một cách toàn diện để bảo vệ khách hàng trước các mối đe dọa đánh cắp danh tính. Ngoài ra, các dạng tài khoản dịch vụ cũng không thường xuyên nằm trong vùng an toàn bởi các biện pháp kiểm soát này được tổ chức lỏng lẻo. Những phát hiện này có thể tìm hiểu rõ hơn tại báo cáo "The State of the Identity Attack Surface: Insights Into Critical Protection Gaps". Bản báo cáo trên đã phân tích cụ thể và khả năng bảo vệ, phục hồi dữ liệu trước các mối đe dọa danh tính.

Tấn công danh tính là gì?

Tấn công danh tính tức là hacker có thể truy cập vào bất kì tài nguyên nào của một tổ chức bằng cách sử dụng tên người dùng và mật khẩu. Phương thức chính được sử dụng là thông qua những thông tin xác thực của người dùng bị rò rỉ. Bằng cách này, tấn công danh tính có sự khác biệt đáng kể so với các hình thức tấn công khác. Ví dụ: Khi đặt mục tiêu vào endpoints, đối tượng phải tạo một phần mềm độc hại, hay khai thác lỗ hổng zero days để đào sâu hơn vào thiết bị. Trong khi đó, tấn công danh tính sử dụng công cụ tấn công mặc định là tên người dùng và mật khẩu hợp lệ. Ước tính có khoảng 24 tỷ data dạng username:password rò rỉ trên Darkweb, có nghĩa là chỉ cần nắm được thông tin này thì sẽ chiếm được danh tính của người dùng.

"Chẳng sao cả, tôi có MFA và PAM giúp tôi bảo vệ tài khoản và dữ liệu của mình"

Liệu có phải như vậy??? Theo những báo cáo và khảo sát được thực hiện bởi hơn 600 nhà bảo mật internet trên toàn thế giới, phần lớn các tổ chức đã áp dụng các giải pháp MFA và PAM nhưng vẫn có khả năng bị tấn công. Và đây chính là nguyên nhân:

Dưới 7% các tổ chức có MFA cho phần lớn tài nguyên quan trọng

Một câu hỏi quan trọng được đặt ra trong các cuộc khảo sát, đó là: "Bạn có thể bảo vệ dữ liệu cá nhân và danh tính như thế nào với MFA?"

- Đăng nhập trên máy tính

- Sử dụng VPN và các phương thức kết nối từ xa

- VPS

- SSH

- Ứng dụng gia đình

- VDI

- Cơ sở hạ tầng CNTT

- Máy ảo và trình ảo hóa ( VMware, Virtual Box, ...)

- Hệ thống mạng chung

- Hệ thống OT

Và những biểu đồ dưới đây thống kê các kết quả:

Những con số này chỉ ra một khoảng cách nghiêm trọng, vì dữ liệu, tài nguyên không có MFA là miếng mồi béo bở cho những kẻ xâm nhập, tạo điều kiện trực tiếp dẫn đến việc truy cập liền mạch bằng thông tin xác thực mà kẻ tấn công sở hữu. Một cách thực tế, những kẻ xâm nhập có thể sử dụng những phương thức kết nối từ xa bằng command promt để tránh MFA, ví dụ: PsExec hay Remote Powershell, ... để thực thi các mã độc hay cài đặt ransomware trên hàng loạt thiết bị.

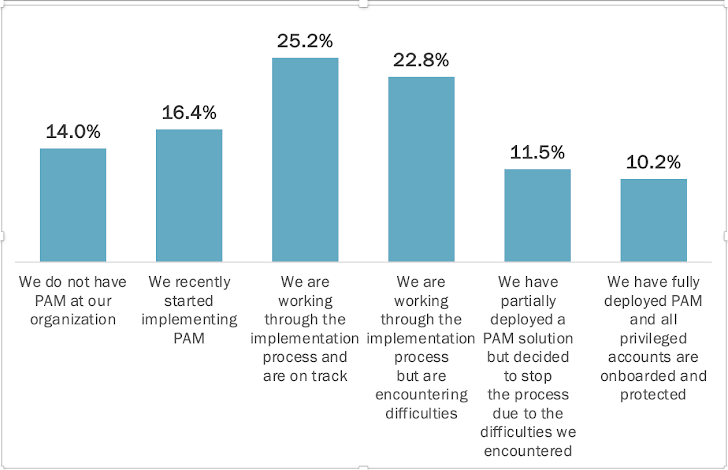

Chỉ 10,2% tổ chức có giải pháp PAM được tích hợp đầy đủ

Các giải pháp PAM được cho là phức tạp và tốn thời gian, nhưng thực sự thì nó tệ đến mức nào? Các báo cáo đều chỉ ra nó "quá tệ" . Dưới đây là tổng hợp các câu trả lời của những người tham gia khảo sát "Bạn đang sử dụng PAM như thế nào?"

Như các bạn thấy, hầu hết các tổ chức đều tổ chức PAM một cách sơ sài và chưa hoàn thiện. Điều đó có nghĩa rằng - ít nhất một trong những người dùng quản trị (đặc quyền) của họ có nguy cơ bị tấn công và khai thác. Hãy lưu ý rằng chiếm quyền quản trị là cách nhanh nhất để kẻ xâm nhập có thể tấn công hệ thống một cách toàn diện, và chẳng tổ chức hay doanh nghiệp nào muốn điều này xảy ra cả.

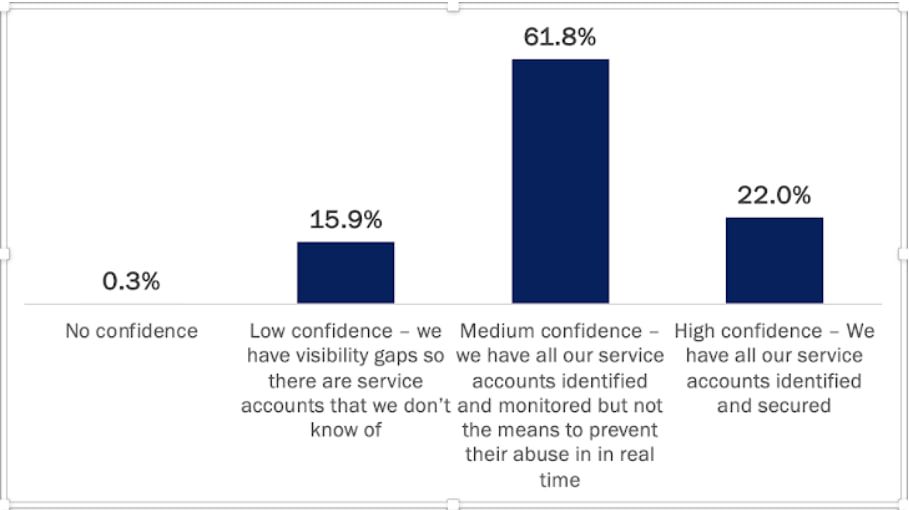

78% tổ chức không thể ngăn chặn việc xâm nhập tài khoản dịch vụ và tấn công độc hại

Các loại tài khoản dịch vụ là một điểm mù thực sự có nhiều vấn đề. Bởi những tài khoản này có đặc quyền cao nhưng lại không được MFA bảo vệ - thực tế rằng không có giấy tờ hay tài liệu quan trọng nào nên không được giám sát chặt chẽ. Điều này khiến cho các tài khoản dịch trở thành mục tiêu hàng đầu của kẻ xâm nhập.

Dưới đây là kết quả cho khảo sát: "Bạn tự tin đến mức nào về khả năng ngăn chặn kẻ xâm nhập tài khoản dịch vụ để truy cập trái phép trong môi trường tài nguyên của bạn?"

Chú ý: thuật ngữ "medium" có thể gây nhầm lẫn, bởi việc không có tính ngăn chặn theo thời gian thực đồng nghĩa sẽ làm mất đi giá trị bảo mật của khả năng phát hiện hành vi xâm nhập.

Báo cáo không những chỉ ra điểm yếu và lỗ hổng, mà còn cung cấp một mô hình tính điểm hữu ích dựa trên các kết quả tổng hợp về các khía cạnh bảo vệ danh tính, tiết lộ khả năng bảo vệ, phục hồi trước các cuộc tấn công danh tính.

Có rất ít các tổ chức (6,6%) có chiến lược cũng như kế hoạch bảo vệ danh tính được thực hiện nghiêm ngặt và chặt chẽ. Tuy nhiên, khảo sát cũng giúp bạn đánh giá được mức độ an toàn của bất kì tổ chức nào cũng như các biện pháp nên sử dụng để bảo vệ danh tính, dữ liệu và tài nguyên cá nhân.

Theo Thehackernews.