Giới thiệu Khai thác trực quan chiếm quyền điều khiển phiên (SHVE): Một công cụ mã nguồn mở sáng tạo để khai thác XSS

Xin chào mọi người! Hôm nay, chúng tôi rất vui mừng được giới thiệu với bạn công cụ mới nhất của chúng tôi: Khai thác hình ảnh chiếm quyền điều khiển phiên hoặc SHVE . Công cụ nguồn mở này, hiện có sẵn trên GitHub của chúng tôi, cung cấp một cách mới để chiếm quyền điều khiển các phiên trình duyệt của nạn nhân, sử dụng chúng làm proxy trực quan sau khi kết nối qua XSS hoặc trang web độc hại. Mặc dù một số khung khai thác, chẳng hạn như BeEF , cung cấp các tính năng hooking nhưng chúng không cho phép tương tác trực quan từ xa.

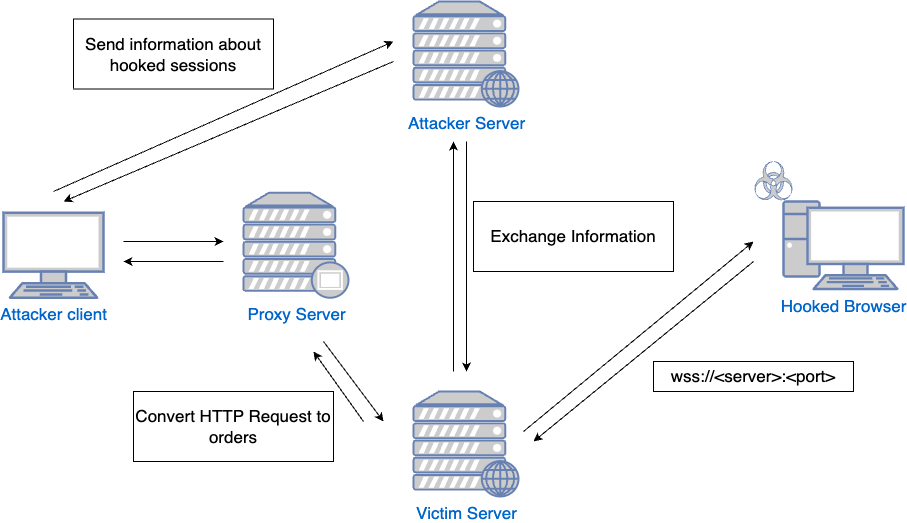

Sự tương tác của SHVE với trình duyệt của nạn nhân trong bối cảnh bảo mật của người dùng dựa trên một thiết kế toàn diện kết hợp nhiều yếu tố. Các thành phần này, mỗi thành phần thực hiện một chức năng cụ thể, tạo thành một hệ thống phức tạp, được kết nối với nhau, cho phép chiếm quyền điều khiển phiên một cách chính xác và có kiểm soát. Chúng ta hãy xem xét kỹ hơn về từng người trong số họ:

- VictimServer : Thành phần này phục vụ JavaScript độc hại. Hơn nữa, nó thiết lập kết nối WebSocket tới các trình duyệt được kết nối, tạo điều kiện thuận lợi cho việc truyền lệnh từ máy chủ đến trình duyệt của nạn nhân.

- AttackerServer : Đây là điểm kết nối cho client tấn công. Nó cung cấp tất cả thông tin cần thiết cho kẻ tấn công, chẳng hạn như chi tiết về các phiên nối khác nhau.

- Proxy : Khi máy khách vào chế độ Trực quan hoặc Tương tác , nó sẽ kết nối với proxy này. Ngược lại, proxy sử dụng các chức năng do VictimServer cung cấp để thực hiện tất cả các yêu cầu thông qua trình duyệt được nối.

Công cụ này có hai chế độ đặc biệt - Trực quan và Tương tác - để sử dụng linh hoạt.

- Chế độ trực quan: Công cụ này cung cấp chế độ xem thời gian thực về các hoạt động của nạn nhân. Điều này đặc biệt hữu ích khi khai thác XSS, vì nó cho phép kẻ tấn công chứng kiến các tương tác của nạn nhân mà nếu không thì không thể quan sát được. Ví dụ: nếu nạn nhân truy cập vào cuộc trò chuyện thời gian thực không được lưu trữ để xem lại sau, kẻ tấn công có thể thấy tương tác trực tiếp này.

- Chế độ tương tác: Chế độ này cung cấp một cổng trực quan cho bất kỳ ứng dụng web cụ thể nào. Do các hoạt động được thực hiện bằng cách sử dụng bối cảnh bảo mật của nạn nhân thông qua trình duyệt được nối nối, nên việc phát hiện từ phía máy chủ trở nên khó khăn hơn đáng kể. Không giống như việc khai thác cấu hình sai XSS hoặc CORS thông thường, không cần phải đánh cắp thông tin như Cookies hoặc Bộ nhớ cục bộ. Thay vào đó, công cụ này sử dụng các yêu cầu XHR, đảm bảo mã thông báo CSRF được gửi tự động vì cả nạn nhân và kẻ tấn công đều xem cùng một HTML.

Bắt đầu

Chúng tôi đã cố gắng làm cho quá trình cài đặt trở nên đơn giản nhất có thể. Bạn sẽ cần phải có Node.jsvà npm cài đặt trên hệ thống của mình. Sau khi sao chép kho lưu trữ của chúng tôi, hãy điều hướng đến thư mục máy chủ và máy khách để cài đặt các phần phụ thuộc tương ứng của chúng. Khởi động máy chủ và máy khách, làm theo các bước thiết lập ban đầu và bạn đã sẵn sàng! Để có hướng dẫn cài đặt đầy đủ, vui lòng tham khảo tệp README .

Chúng tôi đã quay video giới thiệu các chế độ này và trình bày cách khai thác các cấu hình sai XSS và CORS bằng cách sử dụng một trong các phòng thí nghiệm của Học viện An ninh Web của Portswigger . Đây là cách SHVE hoạt động:

Chúng tôi mong đợi những đóng góp và hiểu biết sâu sắc của bạn, đồng thời rất nóng lòng muốn xem bạn sẽ sử dụng SHVE như thế nào trong các cuộc giao tranh với đội đỏ của mình. Chúc bạn hack vui vẻ!

Cảm ơn Michele Orru và Giuseppe Trotta vì những phản hồi và ý tưởng ở giai đoạn đầu của họ.

Nguồn: Doyensec https://blog.doyensec.com/2023/08/31/introducing-session-hijacking-visual-exploitation.html